这个ctf有个Malware的题型,其实也算是Re的子分类吧

下载链接

https://github.com/giantbranch/CTF_RE_PWN

Ransomware

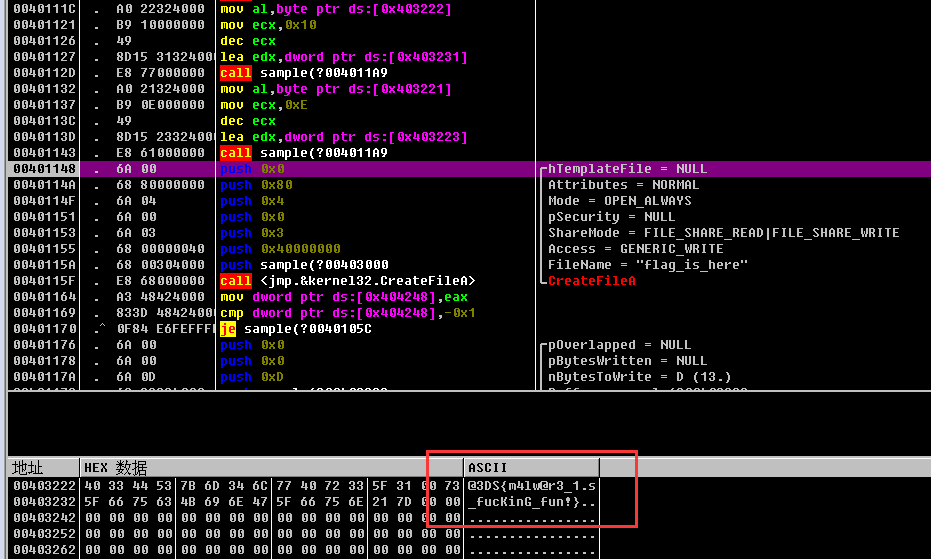

这个题模拟一个勒索病毒,解密这个被加密的flag文件

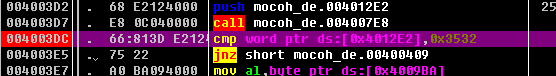

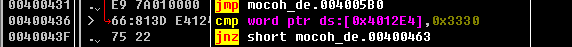

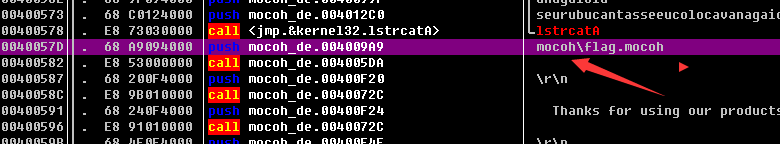

在调试中我们可以看到比较代码,一次比较两个字节

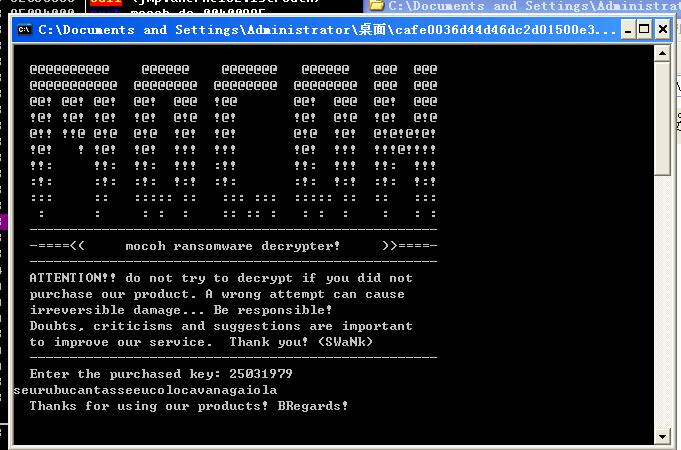

继续找下去我们得到正确输入是25031979,我们输入看看,提交下面那一长串,不对

继续看看,那么输入正确的密码,应该是打开这个目录解密flag文件

我们创建目录,flag.mocoh文件放进去,输入正确的密码25031979,再打开文件,即可看到flag

IRC Bot Takeover

这个很坑,这个企图连接irc服务器,结果是连不上的

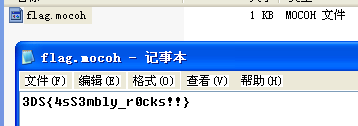

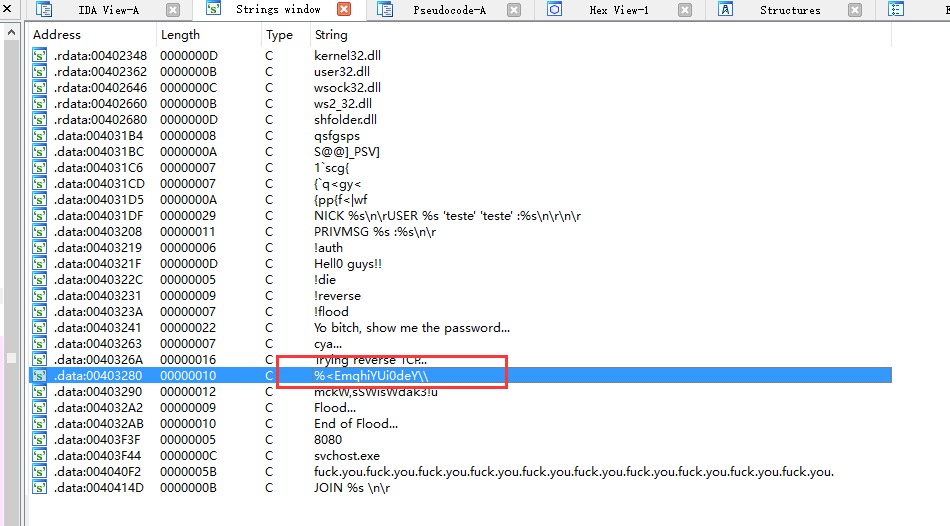

后来看来下strings,这个感觉就是flag相关的

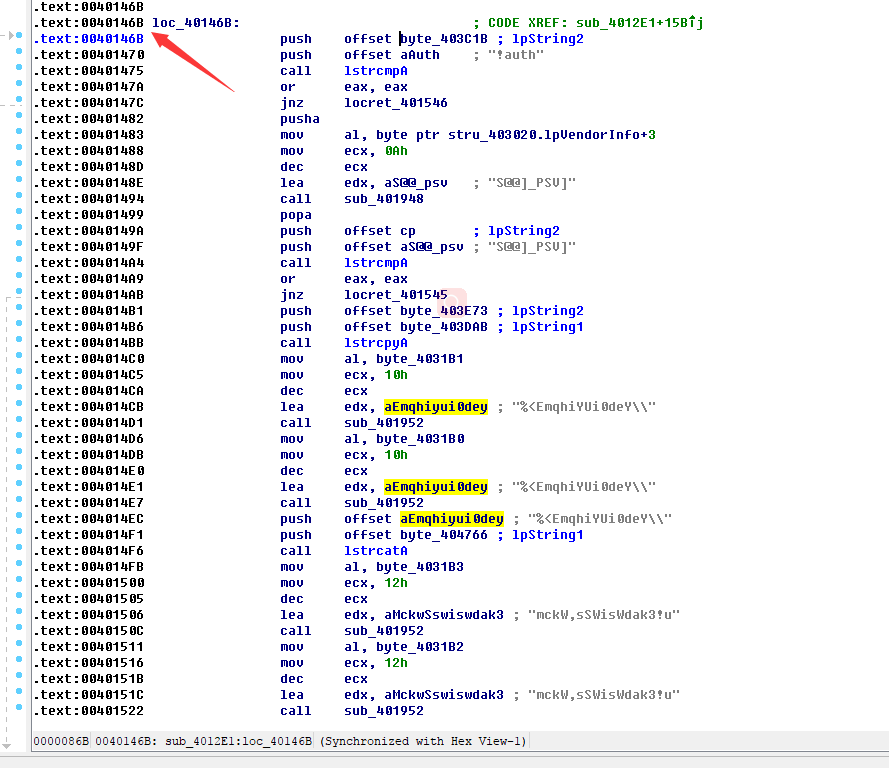

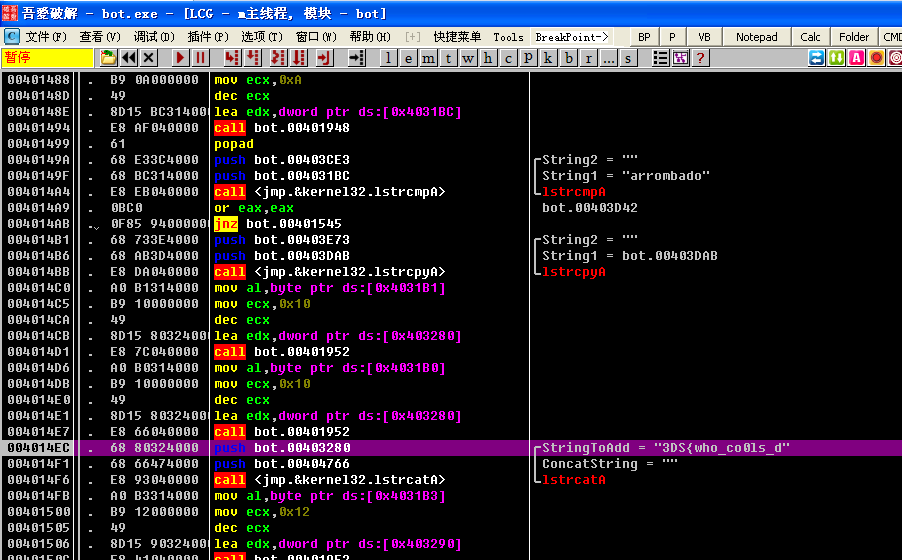

看看在哪里,向上看了看,刚好是ird验证成功的代码

后来直接将eip设置成0040142B,调试的时候改下strcmp完的跳转标志位

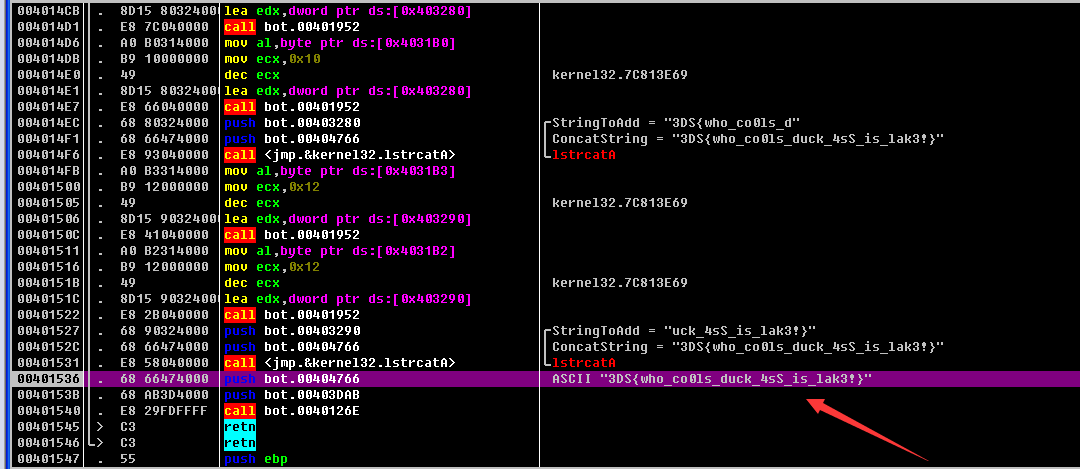

到下面即可出flag的前面一部分

最后整个就出来了

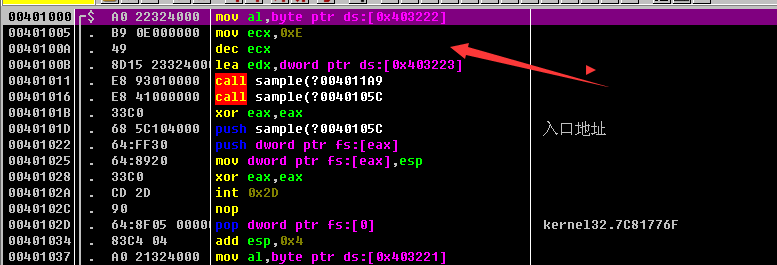

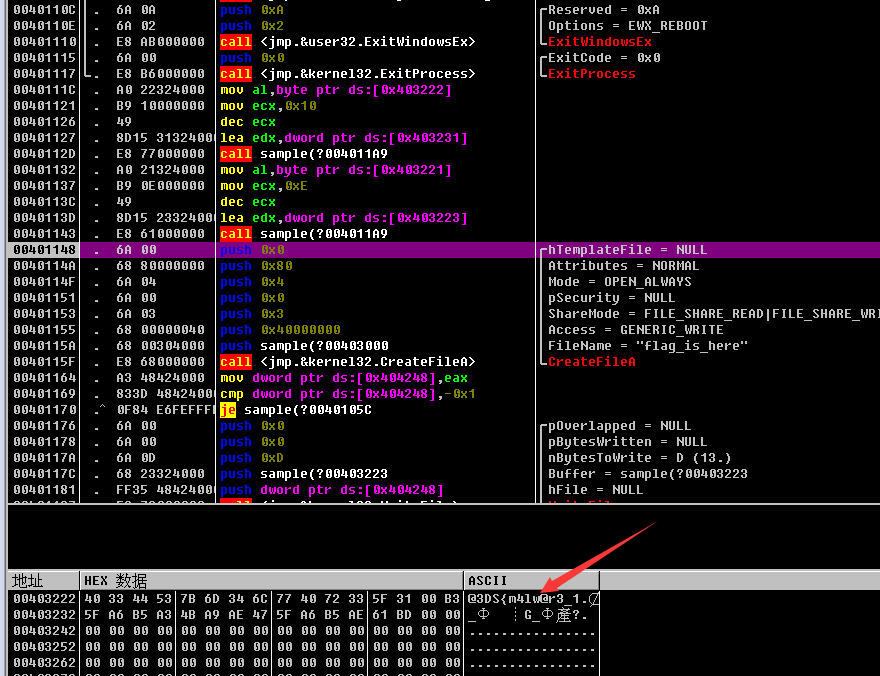

W32.killah

就是这个题,差点费了我的虚拟机,之后分析看了看,修复mbr就好了,就改了mbr的引导代码

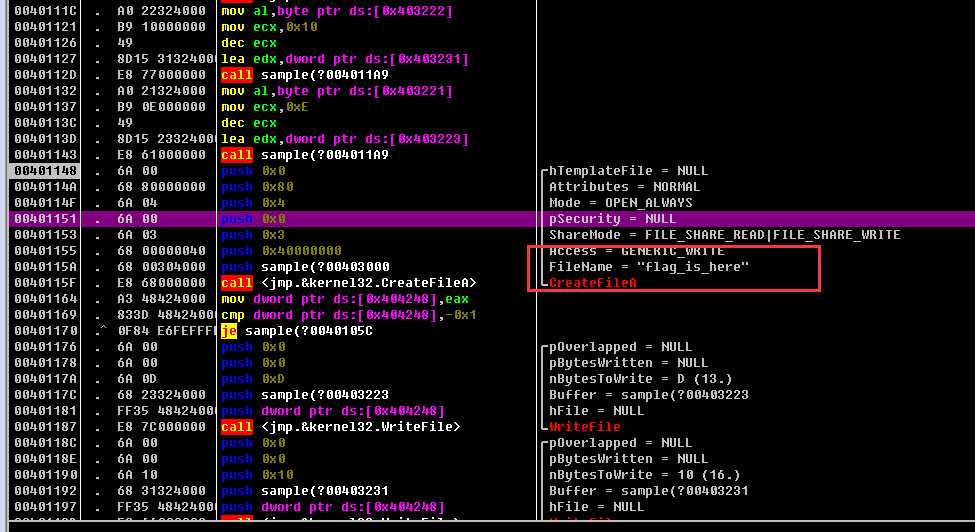

在感染代码的后面发现

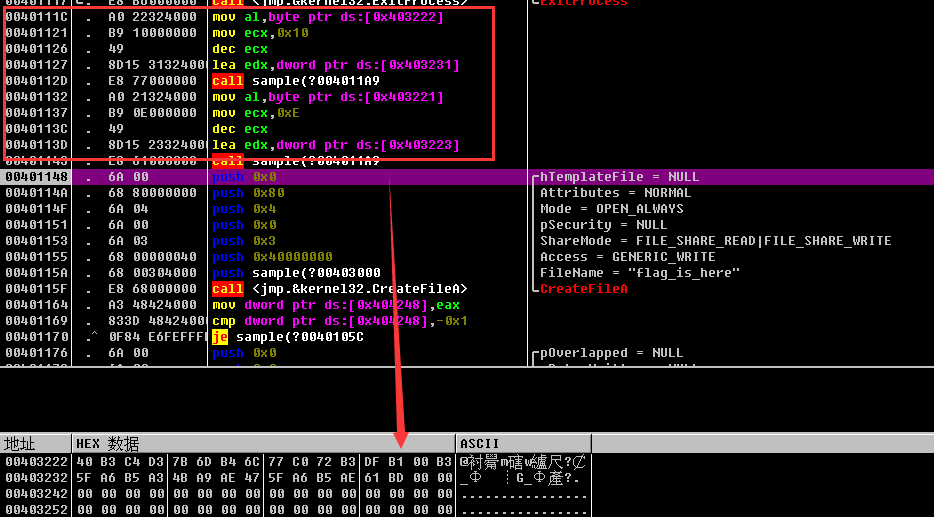

之后发现这两段是解密代码,但是解密之后还是乱码(直接将eip设置到那里运行就行)

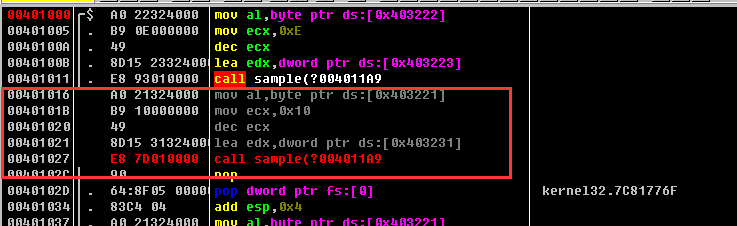

突然我发现入口点也是解密的,那我先运行这里再将eip设置到那里

结果发现只出来了上半段

我就很纳闷,突然灵机一动,为什么前面的只有一段代码,而后面两段

于是我跟着规则在入口点也加了段代码

运行到nop,我再将eip设置为40111c再运行即可获得flag